HALO BALIK AMA GW WhmmGlobe

KALI INI GW AKAN MEMBERIKAN MATERI Burp Suite

Dasar-dasar Pengujian Keamanan

Pengujian keamanan perangkat lunak adalah proses menilai dan menguji sistem untuk menemukan risiko keamanan dan kerentanan sistem dan datanya. Tidak ada terminologi universal tetapi untuk tujuan kami, kami mendefinisikan penilaian sebagai analisis dan penemuan kerentanan tanpa berusaha untuk benar-benar mengeksploitasi kerentanan tersebut. Kami mendefinisikan pengujian sebagai penemuan dan upaya eksploitasi kerentanan.

Pengujian keamanan sering dipecah, agak sewenang-wenang, menurut jenis kerentanan yang diuji atau jenis pengujian yang dilakukan. Sebuah pelarian umum adalah :

-Penilaian Kerentanan – Sistem dipindai dan dianalisis untuk masalah keamanan.

-Pengujian Penetrasi – Sistem menjalani analisis dan serangan dari -penyerang jahat yang disimulasikan.

-Pengujian Runtime – Sistem menjalani analisis dan pengujian keamanan dari pengguna akhir.

-Tinjauan Kode – Kode sistem menjalani tinjauan dan analisis terperinci yang secara khusus mencari kerentanan keamanan.

Perhatikan bahwa penilaian risiko, yang biasanya terdaftar sebagai bagian dari pengujian keamanan, tidak termasuk dalam daftar ini. Itu karena penilaian risiko sebenarnya bukan tes melainkan analisis tingkat keparahan yang dirasakan dari berbagai risiko (keamanan perangkat lunak, keamanan personel, keamanan perangkat keras, dll.) dan setiap langkah mitigasi untuk risiko tersebut.

Lebih Lanjut Tentang Pengujian Penetrasi

Pengujian Penetrasi (pentesting) dilakukan seolah-olah penguji adalah penyerang eksternal yang berbahaya dengan tujuan membobol sistem dan mencuri data atau melakukan semacam serangan penolakan layanan.

Pentesting memiliki keuntungan lebih akurat karena memiliki lebih sedikit false positive (hasil yang melaporkan kerentanan yang sebenarnya tidak ada), tetapi dapat memakan waktu lama untuk dijalankan.

Pentesting juga digunakan untuk menguji mekanisme pertahanan, memverifikasi rencana respons, dan mengonfirmasi kepatuhan kebijakan keamanan.

Pentesting otomatis adalah bagian penting dari validasi integrasi berkelanjutan. Ini membantu untuk mengungkap kerentanan baru serta regresi untuk kerentanan sebelumnya dalam lingkungan yang cepat berubah, dan yang pengembangannya mungkin sangat kolaboratif dan terdistribusi.

Proses Pentesting

Baik pentesting manual dan otomatis digunakan, sering kali bersamaan, untuk menguji segala sesuatu mulai dari server, ke jaringan, ke perangkat, hingga titik akhir. Dokumen ini berfokus pada pentesting aplikasi web atau situs web.

Pentesting biasanya mengikuti tahapan berikut :

- Jelajahi – Penguji mencoba mempelajari sistem yang sedang diuji. Ini termasuk mencoba menentukan perangkat lunak apa yang digunakan, titik akhir apa yang ada, patch apa yang diinstal, dll. Ini juga mencakup pencarian situs untuk konten tersembunyi, kerentanan yang diketahui, dan indikasi kelemahan lainnya.

- Serangan – Penguji mencoba mengeksploitasi kerentanan yang diketahui atau dicurigai untuk membuktikan bahwa kerentanan itu ada.

- Laporan – Penguji melaporkan kembali hasil pengujian mereka, termasuk kerentanan, bagaimana mereka mengeksploitasinya dan seberapa sulit eksploitasi itu, dan tingkat keparahan eksploitasi.

Tujuan Pentest

Tujuan akhir dari pentesting adalah untuk mencari kerentanan sehingga kerentanan ini dapat diatasi. Itu juga dapat memverifikasi bahwa sistem tidak rentan terhadap kelas yang diketahui atau cacat tertentu; atau, dalam kasus kerentanan yang telah dilaporkan telah diperbaiki, verifikasi bahwa sistem tidak lagi rentan terhadap kerusakan tersebut.

Memperkenalkan ZAP

Zed Attack Proxy (ZAP) adalah alat pengujian penetrasi open-source gratis yang dikelola di bawah payung Open Web Application Security Project (OWASP). ZAP dirancang khusus untuk menguji aplikasi web dan fleksibel serta dapat diperluas.

Pada intinya, ZAP adalah apa yang dikenal sebagai “proxy man-in-the-middle.” Itu berdiri di antara browser penguji dan aplikasi web sehingga dapat mencegat dan memeriksa pesan yang dikirim antara browser dan aplikasi web, memodifikasi konten jika diperlukan, dan kemudian meneruskan paket tersebut ke tujuan. Ini dapat digunakan sebagai aplikasi yang berdiri sendiri, dan sebagai proses daemon.

Jika ada proxy jaringan lain yang sudah digunakan, seperti di banyak lingkungan perusahaan, ZAP dapat dikonfigurasi untuk terhubung ke proxy itu.

ZAP menyediakan fungsionalitas untuk berbagai tingkat keahlian – mulai dari pengembang, penguji baru, pengujian keamanan, hingga spesialis pengujian keamanan. ZAP memiliki versi untuk setiap OS dan Docker utama, jadi Anda tidak terikat pada satu OS. Fungsionalitas tambahan tersedia secara bebas dari berbagai add-on di ZAP Marketplace, dapat diakses dari dalam klien ZAP.

Karena ZAP adalah open-source, kode sumber dapat diperiksa untuk melihat dengan tepat bagaimana fungsionalitas diimplementasikan. Siapa pun dapat secara sukarela bekerja di ZAP, memperbaiki bug, menambahkan fitur, membuat permintaan tarik untuk menarik perbaikan ke dalam proyek, dan membuat add-on untuk mendukung situasi khusus.

Instal dan Konfigurasi ZAP

ZAP memiliki penginstal untuk Windows, Linux, dan Mac OS/X. Ada juga gambar Docker yang tersedia di situs unduhan yang tercantum di bawah ini.

Instal ZAP

Hal pertama yang harus dilakukan adalah menginstal ZAP pada sistem yang ingin Anda lakukan pentesting. Unduh penginstal yang sesuai dari halaman.

Perhatikan bahwa ZAP membutuhkan Java 8+ untuk dijalankan. Penginstal Mac OS/X menyertakan versi Java yang sesuai, tetapi Anda harus menginstal Java 8+ secara terpisah untuk versi Windows, Linux, dan Cross-Platform. Versi Docker tidak mengharuskan Anda untuk menginstal Java.

Setelah instalasi selesai, luncurkan ZAP dan baca persyaratan lisensi. Klik Setuju jika Anda menerima persyaratan, dan ZAP akan selesai menginstal, maka ZAP akan secara otomatis mulai.

Bertahan Sesi

Saat pertama kali memulai ZAP, Anda akan ditanya apakah Anda ingin melanjutkan sesi ZAP. Secara default, sesi ZAP selalu direkam ke disk dalam database HSQLDB dengan nama dan lokasi default. Jika Anda tidak melanjutkan sesi, file tersebut akan dihapus saat Anda keluar dari ZAP.

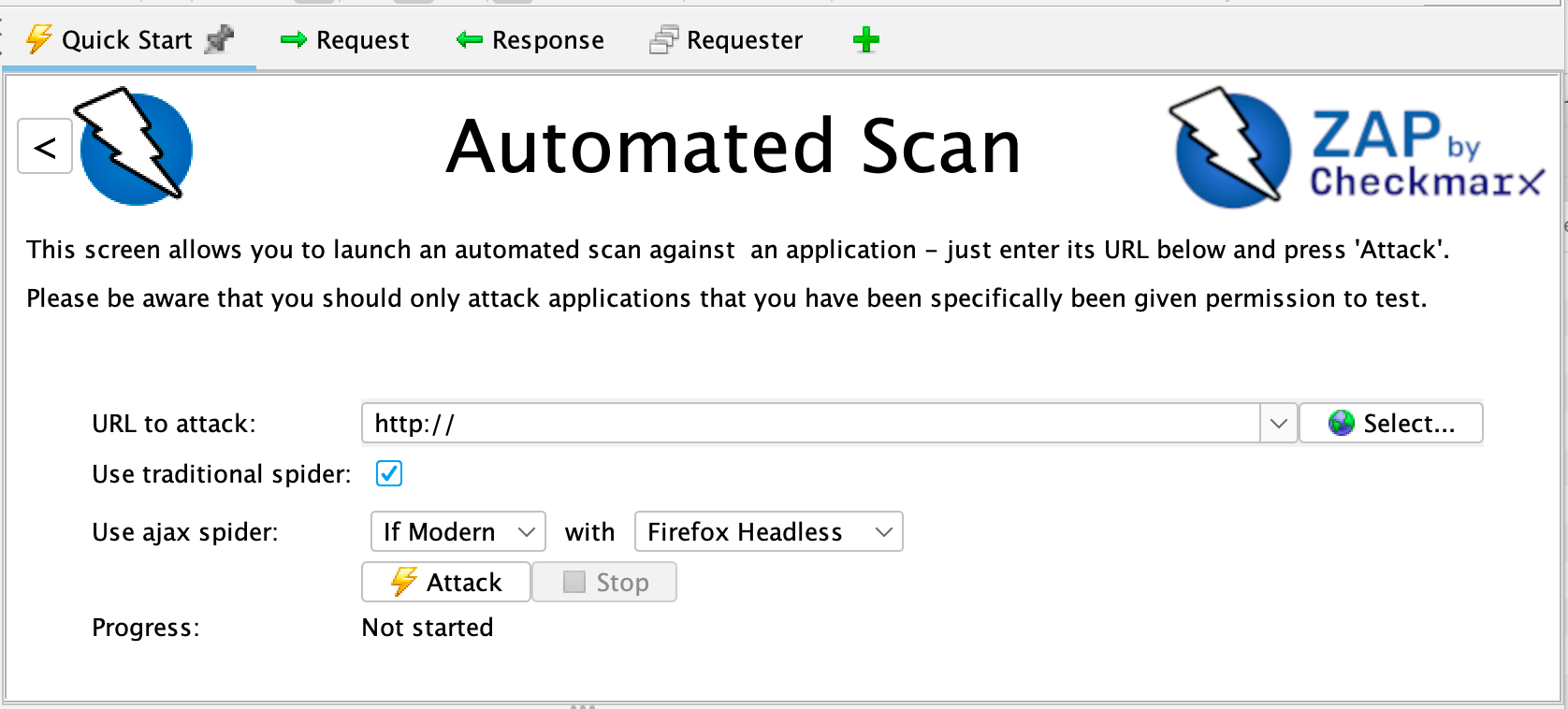

Menjalankan Pemindaian Otomatis

Cara termudah untuk mulai menggunakan ZAP adalah melalui tab Mulai Cepat. Quick Start adalah add-on ZAP yang disertakan secara otomatis saat Anda menginstal ZAP.

Untuk menjalankan Pemindaian Otomatis Mulai Cepat :

- Mulai ZAP dan klik tab Mulai Cepat di Jendela Ruang Kerja.

- Klik tombol Pindai Otomatis yang besar.

- Di kotak teks URL untuk menyerang , masukkan URL lengkap aplikasi web yang ingin Anda serang.

- Klik Serangan

ZAP akan melanjutkan untuk merayapi aplikasi web dengan laba-labanya dan secara pasif memindai setiap halaman yang ditemukannya. Kemudian ZAP akan menggunakan pemindai aktif untuk menyerang semua halaman, fungsionalitas, dan parameter yang ditemukan.

ZAP menyediakan 2 spider untuk merayapi aplikasi web, Anda dapat menggunakan salah satu atau keduanya dari layar ini.

Laba-laba ZAP tradisional yang menemukan tautan dengan memeriksa HTML sebagai tanggapan dari aplikasi web. Laba-laba ini cepat, tetapi tidak selalu efektif saat menjelajahi aplikasi web AJAX yang menghasilkan tautan menggunakan JavaScript.

Untuk aplikasi AJAX, laba-laba AJAX ZAP kemungkinan akan lebih efektif. Laba-laba ini menjelajahi aplikasi web dengan mengaktifkan browser yang kemudian mengikuti tautan yang telah dibuat. Laba-laba AJAX lebih lambat dari laba-laba tradisional dan memerlukan konfigurasi tambahan untuk digunakan di lingkungan "tanpa kepala".

ZAP akan secara pasif memindai semua permintaan dan tanggapan yang diproksikan melaluinya. Sejauh ini ZAP hanya melakukan pemindaian pasif terhadap aplikasi web Anda. Pemindaian pasif tidak mengubah respons dengan cara apa pun dan dianggap aman. Pemindaian juga dilakukan di utas latar belakang untuk tidak memperlambat eksplorasi. Pemindaian pasif bagus dalam menemukan beberapa kerentanan dan sebagai cara untuk merasakan keadaan keamanan dasar aplikasi web dan menemukan di mana penyelidikan lebih lanjut mungkin diperlukan.

Pemindaian aktif, bagaimanapun, mencoba untuk menemukan kerentanan lain dengan menggunakan serangan yang diketahui terhadap target yang dipilih. Pemindaian aktif adalah serangan nyata terhadap target tersebut dan dapat membahayakan target, jadi jangan gunakan pemindaian aktif terhadap target yang tidak memiliki izin untuk Anda uji.

Tafsirkan Hasil Tes Anda

Saat ZAP menjelajahi aplikasi web Anda, ZAP membuat peta halaman aplikasi web Anda dan sumber daya yang digunakan untuk merender halaman tersebut. Kemudian merekam permintaan dan tanggapan yang dikirim ke setiap halaman dan membuat peringatan jika ada sesuatu yang berpotensi salah dengan permintaan atau tanggapan.

Lihat Halaman yang Dijelajahi

Untuk memeriksa tampilan hierarki halaman yang dijelajahi, klik tab Situs di Jendela Pohon. Anda dapat memperluas node untuk melihat URL individual yang diakses.

Lihat Peringatan dan Detail Peringatan

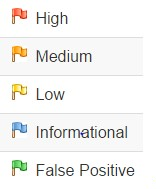

Sisi kiri Footer berisi hitungan Peringatan yang ditemukan selama pengujian Anda, yang dibagi ke dalam kategori risiko. Kategori risiko tersebut adalah :

Untuk melihat lansiran yang dibuat selama pengujian Anda:

- Klik tab Peringatan di Jendela Informasi.

- Klik setiap peringatan yang ditampilkan di jendela itu untuk menampilkan URL dan kerentanan yang terdeteksi di sisi kanan Jendela Informasi.

- Di Windows Ruang Kerja, klik tab Respons untuk melihat konten header dan isi respons. Bagian dari respons yang menghasilkan peringatan akan disorot.

- Oke Gaes Gitu Aja, Semoga Bermanfaat... Jan Lupa Dishare :) -

- Jika Ada Salah... Mohon Dikoreksi Agar Dapat Diperbaiki -

Byee >.<